0x01

漏洞状态

0x02

漏洞描述

Apache Jena是一个 Java 工具箱,用于开发基于 RDF 与 OWL 语义(semantic)的 Web 应用程序。

2022年5月4日,Apache发布安全公告,修复了一个存在于Apache Jena中的XML外部实体注入漏洞。漏洞编号:CVE-2022-28890,漏洞威胁等级:中危。

Apache Jena XML外部实体注入漏洞

Apache Jena XML外部实体注入漏洞 漏洞编号 CVE-2022-28890 漏洞类型 XML外部实体注入 漏洞等级 中危 公开状态 未知 在野利用 未知 漏洞描述 该漏洞是由于 RDF/XML 解析器中用户提供的 XML 输入的验证不充分而存在。远程攻击者可以将特制的 XML 代码传递给受影响的应用程序并查看系统上任意文件的内容或向外部系统发起请求。 成功利用该漏洞可能允许攻击者查看服务器上任意文件的内容或对内部和外部基础设施进行网络扫描。 |

0x03

漏洞等级

中危

0x04

影响版本

Apache Jena <=4.4.0

0x05

漏洞复现

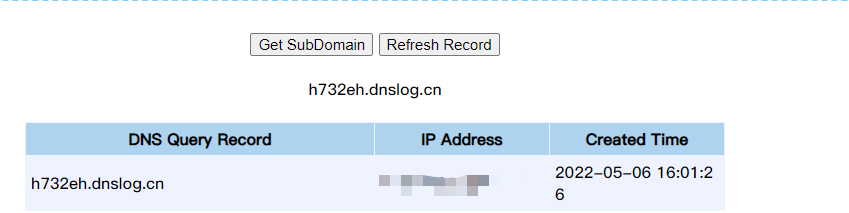

2022年5月6日,360漏洞云安全专家已第一时间复现上述漏洞(外部平台收到请求则复现成功),演示如下:

CVE-2022-28890

完整POC代码已在360漏洞云情报平台(https://loudongyun.360.cn/)发布,360漏洞云情报平台用户可通过平台下载进行安全自检。

0x06

修复建议

临时修复建议:

1、及时更新防火墙策略

2、建议使用360态势感知,加强监控和防护

3、如无必要,禁止主机外连

4、加强等级保护相关合规工作

5、及时更新安全补丁

官方修复建议:

厂商已发布补丁修复漏洞,用户请尽快更新至安全版本:Apache Jena 4.5.0 或更高版本。下载链接如下:

https://jena.apache.org/download/index.cgi

与此同时,请做好资产自查以及预防工作,以免遭受黑客攻击。