服务热线

15527777548/18696195380

发布时间:2022-03-21

简要描述:

本期目录2022.3.12-3.18 全球情报资讯1恶意软件Escobar:Aberebot银行木马的新变体CaddyWiper:针对乌克兰的新型数据擦除恶意软件Gh0stCringe RAT 被分发到易受攻击的数据库服...

Escobar:Aberebot银行木马的新变体

CaddyWiper:针对乌克兰的新型数据擦除恶意软件

Gh0stCringe RAT 被分发到易受攻击的数据库服务器

Trickbot在C2基础设施中使用物联网设备

Cyclops Blink 僵尸网络针对华硕路由器发起攻击

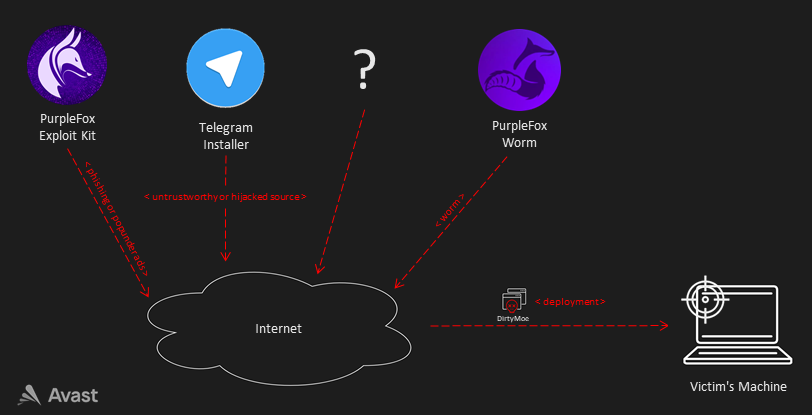

DirtyMoe 僵尸网络利用蠕虫模块迅速传播

德国政府建议不要使用卡巴斯基杀毒软件

HackerOne 就错误地阻止支付向乌克兰黑客道歉

CISA、FBI 警报:美国和全球卫星通信网络面临潜在威胁

CISA增加了 15 个已知的被利用漏洞

FBI警报:俄罗斯攻击者使用 MFA 漏洞进行横向移动

育碧娱乐公司遭Lapsus$勒索软件攻击

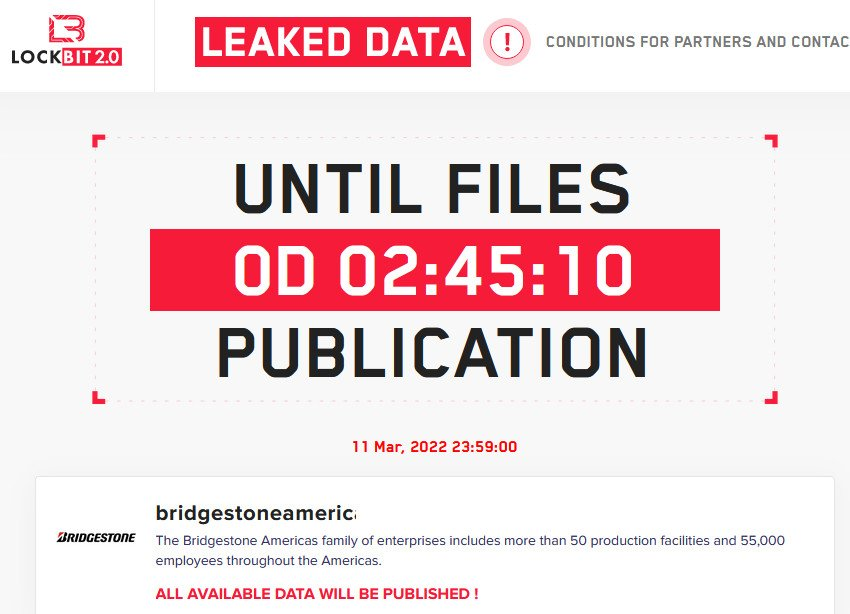

知名轮胎制造商遭LockBit勒索软件攻击

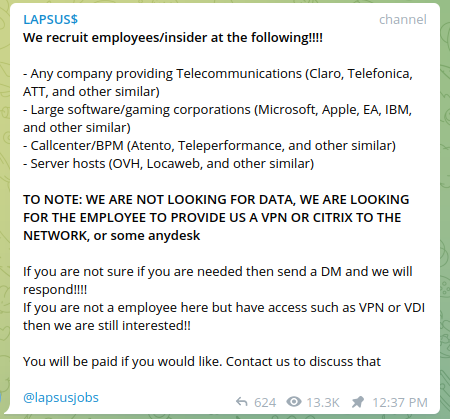

Lapsus$勒索团伙公开招募科技公司内部人员

LokiLocker勒索软件家族分析

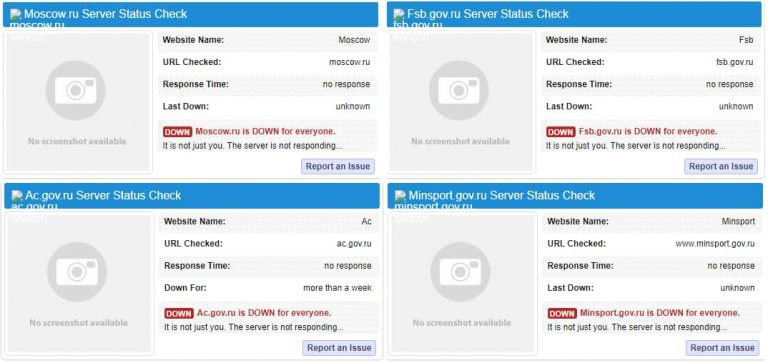

匿名者黑客攻击俄罗斯联邦安全局 (FSB) 网站

Anonymous黑客入侵俄罗斯Roskomnadzor机构

Anonymous组织攻击俄罗斯石油公司的德国分公司

大规模网络钓鱼活动使用 500 多个域以窃取凭据

攻击者通过YouTube分发RedLine信息窃取程序

冒充美国国税局的Emotet钓鱼邮件活动

俄罗斯勒索团伙重用其他 APT 组织的自定义黑客工具

Aberebot是一种流行的Android银行木马,受害者包括18个国家/地区的140多家银行和金融机构的客户,可以窃取登录凭据等敏感信息。研究人员发现了一个名为“Escobar”的Aberebot新变体,该变体通过名称和图标类似于McAfee防病毒应用程序的恶意软件传播,可以从 Google身份验证器窃取数据并使用 VNC 控制受感染的设备屏幕。

参考链接

https://ti.dbappsecurity.com.cn/info/3202

3月14日,研究人员在针对乌克兰组织的攻击中观察到新的数据擦除恶意软件CaddyWiper,这种恶意软件会从连接的驱动器中删除用户数据和分区信息,目前已在少数组织的几十个系统上观察到了该恶意软件。CaddyWiper 是通过 GPO 部署的,这表明攻击者事先已经控制了目标的网络。

CaddyWiper 是自 2022 年初以来在乌克兰攻击中部署的第四个数据擦除恶意软件。此前,研究人员还披露了HermeticWiper、IsaacWiper以及WhisperGate擦除器,CaddyWiper擦除器与已知的其他恶意软件没有任何明显的代码相似性。

参考链接

https://ti.dbappsecurity.com.cn/info/3208

Gh0stCringe又名CirenegRAT,是基于 Gh0st RAT 代码的恶意软件变种之一。它于 2018 年 12 月首次被发现,已知是通过 SMB 漏洞(使用 ZombieBoy 的 SMB 漏洞工具)分发的。近日,研究人员发现,Gh0stCringe RAT正在被分发到易受攻击的数据库服务器(MS-SQL、MySQL 服务器)。

参考链接

https://ti.dbappsecurity.com.cn/info/3212

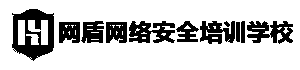

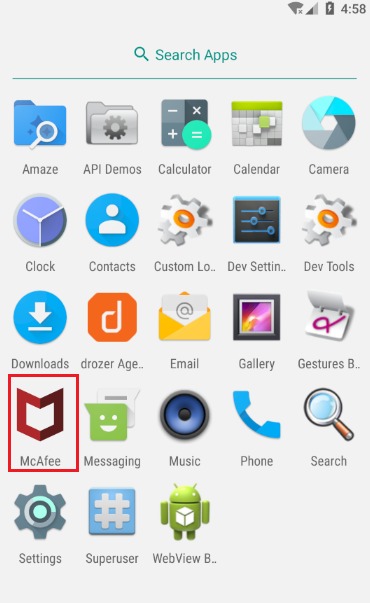

Trickbot 是一种复杂的特洛伊木马,自 2016 年被发现以来已经发生了重大变化,并不断扩展其功能。研究团队最近发现,Trickbot 的 C2 基础架构中使用了MikroTik 设备,其目的是在受 Trickbot 影响的设备和网络中的标准防御系统无法检测到的 C2 服务器之间创建一条通信线路。

参考链接

https://ti.dbappsecurity.com.cn/info/3217

Cyclops Blink 是一种先进的模块化僵尸网络,疑似与Sandworm或Voodoo Bear APT组织有关。研究人员发现了针对华硕路由器的 Cyclops Blink 恶意软件系列的变种。模块化恶意软件能够从设备的闪存中读取和写入,从而实现持久性。其他模块可以收集设备信息并允许僵尸网络从 Web 下载和执行其他文件。

参考链接

https://ti.dbappsecurity.com.cn/info/3222

DirtyMoe 僵尸网络自 2016 年开始活跃,用于执行加密劫持和分布式拒绝服务 (DDoS) 攻击,通过PurpleFox等外部漏洞利用工具包或 Telegram Messenger 的注入安装程序进行部署。研究人员发现,DirtyMoe恶意软件获得了新的类似蠕虫的传播能力,使其能够在不需要任何用户交互的情况下扩大其影响范围。

参考链接

https://ti.dbappsecurity.com.cn/info/3221

卡巴斯基是一家总部位于莫斯科的网络安全和反病毒提供商,成立于 1997 年。卡巴斯基有着悠久的成功历史,但也存在该公司可能与俄罗斯政府有关系的争议。由于俄罗斯对欧盟、北约和德国的威胁,德国联邦信息安全办公室 (BSI) 警告德国公司,使用非俄罗斯供应商的软件代替卡巴斯基的产品。卡巴斯基认为,BSI 对删除卡巴斯基产品的警告是一项政治决定,而不是对其产品的技术评估。

参考链接

https://ti.dbappsecurity.com.cn/info/3213

当地时间3月15日,漏洞赏金平台 HackerOne 的 CISO就错误阻止乌克兰黑客的漏洞赏金支付而道歉。在俄乌武力冲突爆发后,HackerOne平台对乌克兰、俄罗斯和白俄罗斯实施制裁,冻结了他们的漏洞赏金支付。然而,在大众一致反对冻结乌克兰账户后,HackerOne 退缩并恢复了乌克兰黑客的账户,允许他们再次提取收入。

参考链接

https://ti.dbappsecurity.com.cn/info/3214

3月17日,网络安全和基础设施安全局 (CISA) 和联邦调查局 (FBI) 发布安全警告,称已经意识到美国和全球卫星通信 (SATCOM) 网络面临的“潜在威胁”,成功入侵 SATCOM 网络可能会给 SATCOM 网络提供商的客户环境带来风险。

参考链接

https://ti.dbappsecurity.com.cn/info/3223

CISA 在其已知利用漏洞目录中添加了 15 个新漏洞,这些漏洞是攻击者的常见攻击媒介,可以对企业构成重大风险。

参考链接

https://ti.dbappsecurity.com.cn/info/3211

3月15日,FBI发布警报称,俄罗斯国家支持的攻击者已通过利用默认 MFA 协议和已知漏洞获得网络访问权限。早在 2021 年 5 月,俄罗斯攻击者就利用了一个非政府组织 (NGO) 设置为默认 MFA 协议的错误配置帐户,然后利用一个关键的 Windows Print Spooler 漏洞“PrintNightmare”(CVE-2021-34527)以系统权限运行任意代码。

参考链接

https://ti.dbappsecurity.com.cn/info/3215

育碧娱乐软件公司(Ubisoft Entertainment)是一家跨国的游戏制作、发行和代销商。3月10日,该公司称遭遇了一起“网络安全事件”,导致其游戏、系统和服务中断,但目前没有证据表明玩家的个人信息遭泄露。据悉,Lapsus$勒索软件团伙为此次事件的攻击者,该团伙此前还攻击了三星、英伟达和 Mercado Libre 公司。

参考链接

https://ti.dbappsecurity.com.cn/info/3203

普利司通美洲公司是全球最大的轮胎制造商之一,在全球拥有数十个生产单位和超过 130,000 名员工。3月11日,LockBit 勒索软件团伙声称攻击了普利司通美洲公司,并宣布将泄露从该公司窃取的数据。目前尚不清楚 LockBit 从普利司通公司窃取了哪些数据,或者泄露这些数据会对公司造成多大的不利影响。

参考链接

https://ti.dbappsecurity.com.cn/info/3204

3月10日,Lapsus$ 勒索软件团伙宣布开始招募受雇于主要科技巨头和 ISP 的内部人员,包括微软、苹果、EA Games 和 IBM公司职员。他们的兴趣范围还包括主要的电信公司,如巴西移动运营商Claro、西班牙电信公司Telefonica和美国电话电报公司AT&T。Lapsus$求购远程VPN访问权限,邀请潜在的内部人员通过 Telegram 私下联系他们,通过支付报酬以换取访问权限。

参考链接

https://ti.dbappsecurity.com.cn/info/3210

LokiLocker是一个相对较新的勒索软件家族,于2021年8月中旬首次在野被发现,攻击目标为讲英语的受害者和Windows 设备。该软件与 LockBit 勒索软件有一些相似之处(如注册表值、勒索文件文件名),但它似乎不是LockBit的变体。

LokiLocker RaaS还拥有一个可选的擦除器功能,如果受害者没有在攻击者指定的时间范围内付款,所有非系统文件将被删除并覆盖 MBR,使受害者的文件全部被删除并使系统无法使用。

参考链接

https://ti.dbappsecurity.com.cn/info/3218

3月15日,Anonymous表示针对俄罗斯顶级政府网站发起了DDoS攻击,导致联邦安全局FSB、证券交易所、俄罗斯联邦政府分析中心和俄罗斯联邦体育部的官方网站被迫关闭离线。此次攻击是Anonymous组织正在进行的名为 OpRussia 的行动的一部分,发生在 2022 年 3 月 15 日下午 12:12(格林威治标准时间)左右。

参考链接

https://ti.dbappsecurity.com.cn/info/3219

国际黑客组织Anonymous再次对俄罗斯发起攻击,声称已经入侵了俄罗斯主要的联邦机构 Roskomnadzor(又名联邦通信、信息技术和大众媒体监督局)。此外,Anonymous组织还声称已窃取了超过 360,000 个文件。

参考链接

https://ti.dbappsecurity.com.cn/info/3205

美国联邦信息安全办公室 (BSI) 14日表示,俄罗斯能源巨头 Rosneft 的德国子公司遭到网络攻击。黑客组织 Anonymous 声称对此次攻击负责,并表示已经窃取了 20 TB 的数据。

参考链接

https://ti.dbappsecurity.com.cn/info/3206

2022 年 1 月下旬,研究人员发现了一项大规模网络钓鱼活动,活动使用数百个域,旨在窃取Naver的凭据。Naver 是韩国类似谷歌的在线平台,提供电子邮件、新闻和搜索等多种服务。Naver 的大量有效凭据缓存可能非常有价值:它可以提供对各种受害者的个人 Naver 帐户的访问权限,同时由于密码重用,还可以提供对其他几个企业登录名的访问权限。研究人员确定的第一个关键节点是 IP 172.93.201[.]253;大量具有共同注册人 (mouraesse@gmail[.]com) 的以 Naver 为主题的网络钓鱼域都解析为该 IP。

参考链接

https://ti.dbappsecurity.com.cn/info/3220

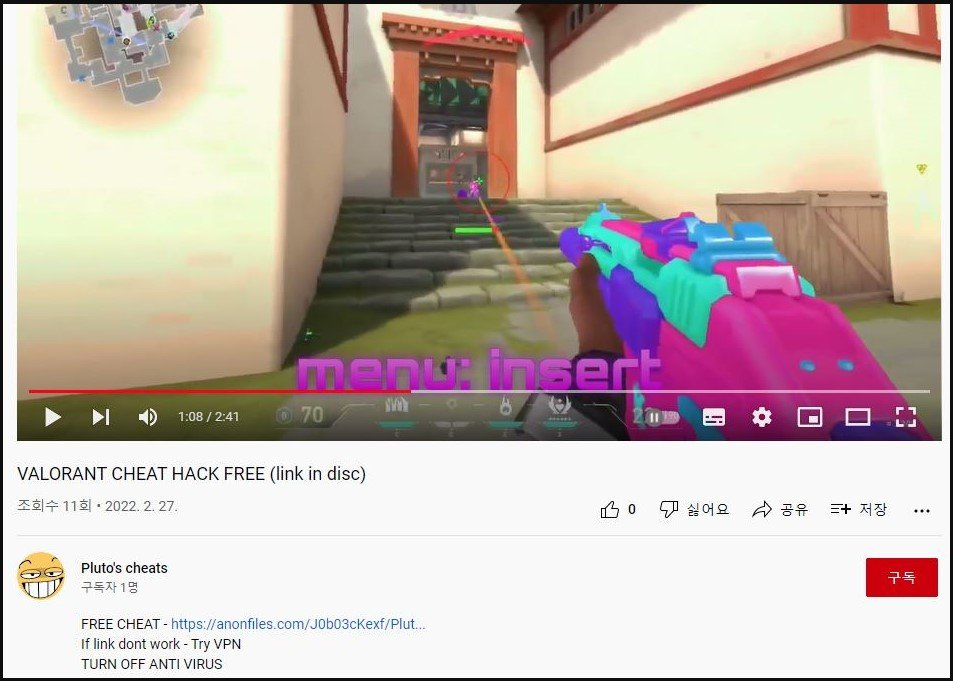

近日,研究人员发现了一个通过YouTube分发恶意软件的活动,攻击者使用Valorant游戏作弊器为诱饵,诱使玩家下载信息窃取程序 RedLine。该活动针对的是Valorant的游戏社区,这是一款适用于Windows的免费第一人称射击游戏。RedLine可从受感染的系统中窃取以下数据:基本信息、Web 浏览器信息、加密货币钱包、主机地址、端口号、用户名和密码等。

参考链接

https://ti.dbappsecurity.com.cn/info/3207

Emotet 是一种恶意软件感染,通常通过带有包含恶意宏的附加 Word 或 Excel 文档的网络钓鱼电子邮件传播。近日,研究人员发现了多个网络钓鱼活动,发件人冒充美国国税局,邮件使用与 2022 年美国税收季节相关的诱饵,向目标发送纳税表格或联邦申报表。

参考链接

https://ti.dbappsecurity.com.cn/info/3216

新的研究发现,一个讲俄语的勒索软件组织可能通过重新利用其他 APT 组织(如伊朗MuddyWater)开发的定制工具,针对欧洲和中美洲赌博和游戏行业的实体。

此次攻击发生在 2022 年 2 月,攻击者利用了ADFind、NetScan、SoftPerfect和LaZagne等后期利用工具,还使用了一个 AccountRestore 可执行文件来暴力破解管理员凭据。Ligolo 是伊朗APT组织 MuddyWater使用的主要反向隧道工具,攻击者在此次攻击中使用了一个Ligolo工具的变体:Sockbot。Sockbot 的修改变体是一个 Golang 二进制文件,旨在以隐蔽和安全的方式将内部资产从受感染的网络公开到互联网。

参考链接

https://ti.dbappsecurity.com.cn/info/3209

如果您有任何问题,请跟我们联系!

联系我们